Презентация на тему: Угрозы информационной безопасности и каналы утечки информации

Угрозы информационной безопасности и каналы утечки информацииЛекция 3

Угроза ИБ Событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации.

Уязвимость информации - возможность возникновения на каком-либо этапе жизненного цикла КС такого состояния, при котором создаются условия для реализации угроз безопасности информации.Атака – действия нарушителя, для поиска и использования уязвимости системы

Классификация угроз1. По природе возникновения естественные – возникли в результате объективных физических процессов или стихийных природных явлений (не зависят от человека)Пример: пожары, наводнения, цунами, землетрясения и т.д.искусственные – вызваны действием человека.

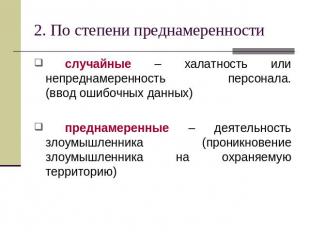

2. По степени преднамеренности случайные – халатность или непреднамеренность персонала.(ввод ошибочных данных)преднамеренные – деятельность злоумышленника (проникновение злоумышленника на охраняемую территорию)

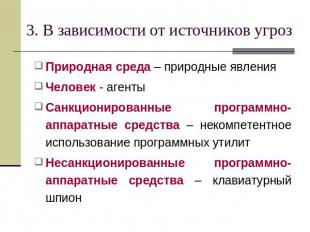

3. В зависимости от источников угроз Природная среда – природные явленияЧеловек - агентыСанкционированные программно-аппаратные средства – некомпетентное использование программных утилитНесанкционированные программно-аппаратные средства – клавиатурный шпион

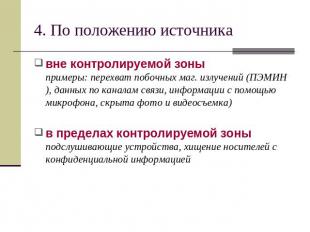

4. По положению источникавне контролируемой зоны примеры: перехват побочных маг. излучений (ПЭМИН), данных по каналам связи, информации с помощью микрофона, скрыта фото и видеосъемка)в пределах контролируемой зоны подслушивающие устройства, хищение носителей с конфиденциальной информацией

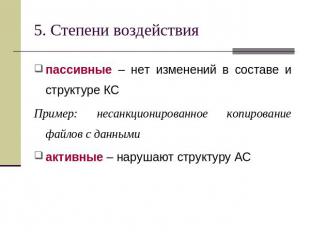

5. Степени воздействия пассивные – нет изменений в составе и структуре КСПример: несанкционированное копирование файлов с даннымиактивные – нарушают структуру АС

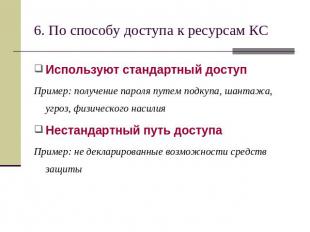

6. По способу доступа к ресурсам КС Используют стандартный доступПример: получение пароля путем подкупа, шантажа, угроз, физического насилияНестандартный путь доступа Пример: не декларированные возможности средств защиты

Основная классификация угроз Нарушение конфиденциальностиНарушение целостности данныхНарушение доступности информации

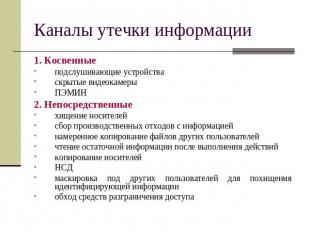

Каналы утечки информации 1. Косвенныеподслушивающие устройстваскрытые видеокамерыПЭМИН2. Непосредственныехищение носителейсбор производственных отходов с информациейнамеренное копирование файлов других пользователейчтение остаточной информации после выполнения действийкопирование носителейНСДмаскировка под других пользователей для похищения идентифицирующей информацииобход средств разграничения доступа

Каналы утечки с изменением элементов КС незаконное подключение регистрирующей аппаратурызлоумышленное изменение программзлоумышленный вывод из строя средств защиты

Выводы: Надежная защита - это не только формальные методыЗащита не может быть абсолютной

Методы и средства защиты Организационно-правовыеИнженерно-техническиеКриптографическиеПрограммно- аппаратные